- Hvordan beskytter du mod Spectre og meltdown?

- Er meltdown og Spectre fix?

- Skal jeg deaktivere Spectre og meltdown?

- Påvirker CPU meltdown og Spectre?

- Hvordan fungerer Specter melt melt?

- Kan Spectre og meltdown udnyttes eksternt?

- Hvorfor er Spectre og meltdown så farligt?

- Hvilke CPU'er er påvirket af nedsmeltning?

- Hvilke CPU'er påvirker Spectre?

- Påvirker Spectre AMD?

- Hvad betyder Spectre?

- Er Meltdown blevet udnyttet?

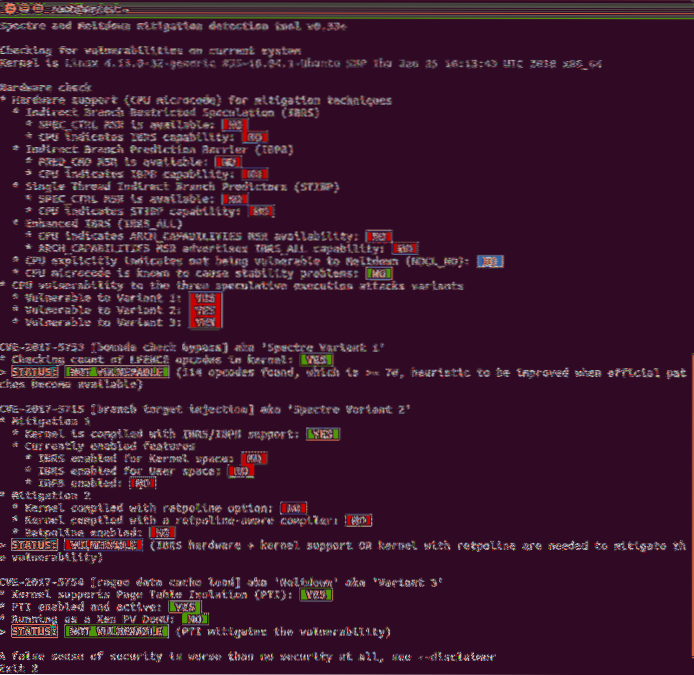

Hvordan beskytter du mod Spectre og meltdown?

Sådan beskyttes din pc mod Meltdown og Spectre CPU-fejl

- Opdater dit operativsystem.

- Se efter firmwareopdateringer.

- Opdater din browser.

- Opdater anden software.

- Hold din antivirus aktiv.

Er meltdown og Spectre fix?

Plasterprocessen siden januar 2018 har været intet mindre end boggling. ... I slutningen af januar annoncerede Microsoft også, at Spectre- og Meltdown-patches til Windows 10 kompromitterede ydeevnen og forårsagede tilfældige fatale fejl, hvilket bekræftede, at deres sikkerhedsrettelser var buggy.

Skal jeg deaktivere Spectre og meltdown?

Windows giver dig mulighed for at deaktivere Meltdown og Spectre-beskyttelse efter installation af patch, hvilket gør dit system sårbart over for disse farlige angreb, men eliminerer den ydeevne, der følger med rettelsen. ADVARSEL: Vi anbefaler kraftigt at gøre dette.

Påvirker CPU meltdown og Spectre?

Google siger, at "effektivt hver" Intel-processor, der er udgivet siden 1995, er sårbar over for Meltdown, uanset hvilket operativsystem du kører, eller om du har en stationær eller bærbar computer. ... AMD-processorer er ikke berørt af Meltdown-bugten. Chips fra Intel, AMD og ARM er modtagelige for Spectre-angreb.

Hvordan fungerer Specter melt melt?

Meltdown udnytter en race-tilstand mellem hukommelsesadgang og kontrol af privilegieniveau, mens en instruktion behandles. I forbindelse med et CPU-cache-sidekanalangreb kan kontrol af privilegieniveau omgåes, hvilket giver adgang til hukommelse, der bruges af et operativsystem eller andre kørende processer.

Kan Spectre og meltdown udnyttes eksternt?

Forskere fra Graz Universitet i Østrig frigav ny forskning den 26. juli, der beskriver, hvordan Specter CPU-spekulativ eksekveringssårbarhed kan bruges over et fjernt netværk. ... Med NetSpectre detaljerer forskerne en roman, omend langsom, tilgang til ekstern udnyttelse af Spectre på et sårbart system.

Hvorfor er Spectre og meltdown så farligt?

Spectre og Meltdown er ens, fordi hverken en sand virus er. Snarere er de sårbarheder i computerprocessoren, der udnyttes til at udføre et angreb på en computer. Hvad der gør Specter unikt farligt, er dets evne til at forårsage permanent, fysisk skade på din computer.

Hvilke CPU'er er påvirket af nedsmeltning?

ARM meddelte imidlertid, at nogle af deres processorer var sårbare over for Meltdown. Google har rapporteret, at enhver Intel-processor siden 1995 med ordreudførelse potentielt er sårbar over for Meltdown-sårbarheden (dette ekskluderer Itanium og Intel Atom-CPU'er før 2013).

Hvilke CPU'er påvirker Spectre?

Fra og med 2018 er næsten ethvert computersystem påvirket af Spectre, inklusive desktops, laptops og mobile enheder. Specifikt har Specter vist sig at arbejde på Intel-, AMD-, ARM-baserede og IBM-processorer. Intel reagerede på de rapporterede sikkerhedssårbarheder med en officiel erklæring.

Påvirker Spectre AMD?

Spectre påvirker stort set alle out-of-order CPU'er, der bruger spekulativ udførelse for at øge ydeevnen, inklusive AMD og Arm's processorer.

Hvad betyder Spectre?

Spectre, eller rettere sagt SPECTRE, står for Special Executive for Counter-intelligence, Terrorism, Revenge and Extortion, en global terrororganisation, der spiller en vigtig rolle i Bond-historierne. (Du er nødt til at give dem kredit for at have åbent angivet deres intentioner med det akronym.)

Er Meltdown blevet udnyttet?

Det har været et år siden IT-verdenen oplevede to af de værste fejl i historien: Meltdown og Spectre. Disse kendte bugs er komplicerede at løse, hovedsagelig på grund af den udnyttede sårbarheds allestedsnærværende. ... Intel, AMD, ARM og endda Nvidia var ofre, da disse fejl blev offentliggjort i januar 2018.

Naneedigital

Naneedigital