- Hvordan ping-scan jeg med nmap?

- Er det ulovligt at bruge nmap?

- Hvilke muligheder vil du bruge til at indstille nmap til at springe ping-værtsopdagelse over?

- Brug hackere nmap?

- Hvordan hackere bruger åbne porte?

- Hvad er Nmap-kommandoer?

- Kan Nmap-scanninger registreres?

- Hvorfor er havnescanning farligt?

- Er det ulovligt at pinge en IP-adresse?

- Hvad er aggressiv scanning i nmap?

- Hvordan vil du fortælle Nmap at scanne alle porte?

- Hvilken Nmap-switch forhindrer ping af en målmaskine?

Hvordan ping-scan jeg med nmap?

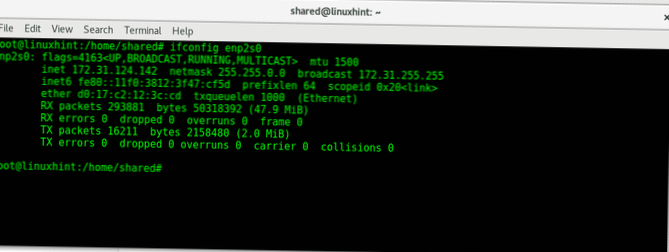

Start en ping-scanning mod et netværkssegment ved hjælp af følgende kommando:

- #nmap -sn <mål>

- -PS / PA / PU / PY [portliste]: TCP SYN / ACK, UDP eller SCTP opdagelse til givne porte.

- -PE / PP / PM: ICMP-ekko-, tidsstempel- og netmaskeanvendelsesprober.

- -PO [protokolliste]: IP-protokol-ping.

Er det ulovligt at bruge nmap?

Brug af Nmap er ikke ligefrem en ulovlig handling, da ingen føderal lov i USA eksplicit forbyder havnescanning. Effektiv brug af Nmap kan beskytte dit systemnetværk mod ubudne gæster. Ikke godkendt havnescanning af en eller anden grund kan dog få dig fængslet, fyret, diskvalificeret eller endda forbudt af din internetudbyder.

Hvilke muligheder vil du bruge til at indstille nmap til at springe ping-værtsopdagelse over?

Hvis du vil springe værtsopdagelse og portscanning over, mens NSE stadig køres, skal du bruge de to muligheder -Pn -sn sammen. For maskiner på et lokalt Ethernet-netværk udføres ARP-scanning stadig (medmindre --disable-arp-ping eller --send-ip er angivet), fordi Nmap har brug for MAC-adresser for yderligere at scanne målværter.

Brug hackere nmap?

Nmap kan bruges af hackere til at få adgang til ukontrollerede porte på et system. Alt, hvad en hacker skulle gøre for at komme ind i et målrettet system, ville være at køre Nmap på dette system, søge efter sårbarheder og finde ud af, hvordan man udnytter dem. Hackere er dog ikke de eneste, der bruger softwareplatformen.

Hvordan hackere bruger åbne porte?

Ondsindede ("black hat") hackere (eller crackere) bruger ofte havnescanningssoftware til at finde ud af, hvilke porte der er "åbne" (ufiltrerede) på en given computer, og om en faktisk tjeneste lytter til den port eller ej. De kan derefter forsøge at udnytte potentielle sårbarheder i de tjenester, de finder.

Hvad er Nmap-kommandoer?

Grundlæggende scanningskommandoer

| Mål | Kommando | Eksempel |

|---|---|---|

| Scan et enkelt mål | nmap [mål] | nmap 192.168.0.1 |

| Scan flere mål | nmap [target1, target2 osv | nmap 192.168.0.1 192.168.0.2 |

| Scan en række værter | nmap [række IP-adresser] | nmap 192.168.0.1-10 |

| Scan et helt subnet | nmap [ip-adresse / cdir] | nmap 192.168.0.1/24 |

Kan Nmap-scanninger registreres?

Normalt logges kun scanningstyper, der opretter fulde TCP-forbindelser, mens standard Nmap SYN-scanning sniger sig igennem. ... Påtrængende scanninger, især dem, der bruger Nmap-version detektion, kan ofte detekteres på denne måde. Men kun hvis administratorerne faktisk læser systemlogfilerne regelmæssigt.

Hvorfor er havnescanning farligt?

Hvor farligt er havnescanninger? En havnescanning kan hjælpe en hacker med at finde et svagt punkt til at angribe og bryde ind i et computersystem. ... Bare fordi du har fundet en åben port, betyder det ikke, at du kan angribe den. Men når du først har fundet en åben port, der kører en lyttetjeneste, kan du scanne den for sårbarheder.

Er det ulovligt at pinge en IP-adresse?

Send et par millioner pinger fra hele internettet til den samme Google IP-adresse, ja, det er en denial of service-angreb. Det fungerer ikke på Google, men det er ulovligt i mange dele af verden og vil sandsynligvis medføre nogle problemer for alle internetudbydere, det passerer igennem.

Hvad er aggressiv scanning i nmap?

Aggressiv scanning

Nmap har en aggressiv tilstand, der muliggør OS-detektion, versionsdetektering, script scanning og traceroute. Du kan bruge argumentet -A til at udføre en aggressiv scanning.

Hvordan vil du fortælle Nmap at scanne alle porte?

For at komme i gang skal du downloade og installere Nmap fra nmap.org-websted, og start derefter en kommandoprompt. Hvis du skriver nmap [værtsnavn] eller nmap [ip_adresse], starter en standardscanning. En standardscanning bruger 1000 almindelige TCP-porte og har Host Discovery aktiveret. Host Discovery udfører en kontrol for at se, om værten er online.

Hvilken Nmap-switch forhindrer ping af en målmaskine?

Som standard udfører Nmap kun tunge sonderinger såsom portscanninger, versionsdetektering eller OS-detektion mod værter, der viser sig at være op. For at ændre denne adfærd bruger vi option -Pn (ingen ping-mulighed). Med denne mulighed fortsætter nmap med at udføre sin funktion, som om værten er aktiv.

Naneedigital

Naneedigital