- Hvad er det almindelige værktøj til havnescanning?

- Hvilken metode til havnescanning er den mest populære?

- Hvad er de 3 typer netværksscanning?

- Hvilke af følgende automatiserede værktøjer kan bruges til at udføre port scanning?

- Er havnescanning ulovlig?

- Hvordan stopper jeg havnescanningsangreb?

- Hvilke porte bruger hackere?

- Kan port 443 hackes?

- Hvilket ikke er en port scannings type?

- Hvordan bruger hackere åbne porte?

- Er ikke gyldig scanningsmetode?

- Hvad er scanningsteknikken?

Hvad er det almindelige værktøj til havnescanning?

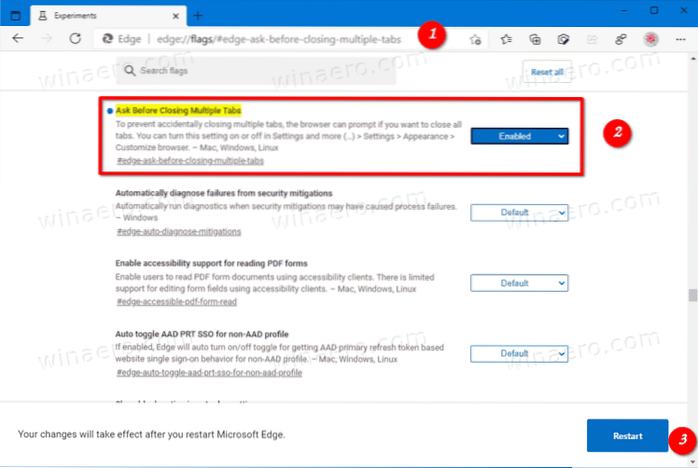

Det mest anvendte værktøj er Nmap, som står for Network Mapper. Nmap er et gratis open source-værktøj, der tilbyder flere netværkskortlægningsfunktioner, herunder port scanning. Brugere kan indtaste kommandoen nmap-p i et terminalvindue eller kommandolinje for at udnytte dens port scanningsfunktion.

Hvilken metode til havnescanning er den mest populære?

TCP halvåbent

Dette er sandsynligvis den mest almindelige type havnescanning. Dette er en relativt hurtig scanning, der potentielt kan scanne tusinder af porte pr. Sekund. Det fungerer på denne måde, fordi det ikke afslutter TCP-håndtryksprocessen.

Hvad er de 3 typer netværksscanning?

Typer af netværksscanning

Scanning har tre typer: Port scanning - bruges til at liste åbne porte og tjenester. Netværksscanning - bruges til at liste IP-adresser. Sårbarhedsscanning - bruges til at opdage tilstedeværelsen af kendte sårbarheder.

Hvilke af følgende automatiserede værktøjer kan bruges til at udføre port scanning?

Nmap. Nmap (Network Mapper) er et af administratorens foretrukne værktøj. Du kan installere på Windows, Linux, MacOS eller bygge fra kildekode. Ved du, at Nmap kan scanne portene?

Er havnescanning ulovlig?

I U.S., der findes ingen føderal lov til at forbyde havnescanning. Dog - selvom det ikke er eksplicit ulovligt - kan port- og sårbarhedsscanning uden tilladelse få dig i problemer: ... Civilretlige sager - Ejeren af et scannet system kan sagsøge den person, der udførte scanningen.

Hvordan stopper jeg havnescanningsangreb?

Sådan forsvares mod havnescanning

- Installer en firewall: En firewall kan hjælpe med at forhindre uautoriseret adgang til dit private netværk. ...

- TCP Wrappers: TCP wrapper kan give administratorer fleksibilitet til at tillade eller nægte adgang til serverne baseret på IP-adresser eller domænenavne.

Hvilke porte bruger hackere?

I dine sikkerhedstest skal du kontrollere disse almindeligt hackede TCP- og UDP-porte:

- TCP-port 21 - FTP (File Transfer Protocol)

- TCP-port 22 - SSH (Secure Shell)

- TCP-port 23 - Telnet.

- TCP-port 25 - SMTP (Simple Mail Transfer Protocol)

- TCP og UDP-port 53 - DNS (Domain Name System)

Kan port 443 hackes?

Mange hackere målretter mod alle andre websteder på den samme server for at hacke dit websted. ... Din server åbner porte til internet (80, 443, 21 osv.)

Hvilket ikke er en port scannings type?

d. Se svar Rapporter Diskuter for vanskeligt! 33. Hvilket ikke er en port scannings type ?

...

Online test.

| 34. | Hvilket ikke er en gyldig portscanningstype ? |

|---|---|

| -en. | ACK-scanning |

| b. | Vinduescanning |

| c. | IGMP-scanning |

| d. | FIN-scanning |

Hvordan bruger hackere åbne porte?

Ondsindede ("black hat") hackere (eller crackere) bruger ofte havnescanningssoftware til at finde ud af, hvilke porte der er "åbne" (ufiltrerede) på en given computer, og om en faktisk tjeneste lytter til den port eller ej. De kan derefter forsøge at udnytte potentielle sårbarheder i de tjenester, de finder.

Er ikke gyldig scanningsmetode?

Hvilket af følgende er ikke en gyldig scanningsmetode? Forklaring: Nogle populære scanningsmetoder, der bruges til scanning af forbindelser og porte, er - Xmas Tree-scanning, SYN Stealth Scan, Null Scan, Window Scan, ACK-scanning, UDP-scanning osv. ... Forklaring: Hping2 er et TCP / IP-pakkesamler- og analysatorværktøj til kommandolinjen.

Hvad er scanningsteknikken?

Scanning er at læse en tekst hurtigt for at finde specifikke oplysninger, f.eks.g. figurer eller navne. Det kan kontrasteres med skimming, som læser hurtigt for at få en generel idé om mening. ... Eleverne skal lære forskellige måder og forstå, at det at vælge, hvordan man læser, er et vigtigt skridt i at opbygge læsefærdigheder.

Naneedigital

Naneedigital